FireEye cảnh báo tin tặc gài bẫy

FireEye – công ty hàng đầu trong giải pháp ngăn chặn các cuộc tấn công mạng có chủ đích vừa công bố kết quả nghiên cứu về chiến dịch mới đây do nhóm đe dọa tấn công mạng Trung Quốc tiến hành có tên là “admin@338” với mục đích nhắm vào các tổ chức truyền thông có trụ sở tại Hong Kong.

>>> Xem thêm vps tại đây!

FireEye đã theo dõi các vụ tấn công an ninh mạng có chủ đích do các nhóm tin tặc nhằm vào các nhà báo ở những tổ chức truyền thông quốc tế và nội địa tại châu Á. Những vụ tấn công này thường xuyên tập trung vào cơ quan truyền thông có trụ sở ở Hong Kong, đặc biệt là những cơ quan xuất bản các tài liệu ủng hộ dân chủ. Các nhà báo ở Đài Loan, Đông Nam Á và những nơi khác trong khu vực cũng là mục tiêu bị nhắm đến.

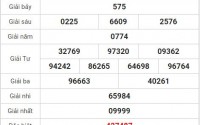

Chụp màn hình email tấn công chứa mã độc admin@338 được gửi tới các nhà báo.

Vào tháng 8/2015, nhóm tin tặc này đã gửi “spearphising email” về những diễn biến có thể đăng thành tin với các tệp đính kèm chứa mã độc tới các tổ chức truyền thông đặt tại Hong Kong; trong đó có các tòa soạn báo, đài phát thanh, đài truyền hình. Một email gợi ý việc thành lập ra một tổ chức xã hội dân sự Thiên chúa giáo để trùng khớp với lễ kỷ niệm của các cuộc biểu tình năm 2014 được biết đến là Phong trào Cây dù. Một email khác nhắc đến tổ chức của các sinh viên năm thứ nhất Đại học Hong Kong e sợ việc bình bầu trong một cuộc dân ý để bổ nhiệm Hiệu phó sẽ được đồng thuận bởi các nhóm lợi ích ủng hộ Bắc Kinh.

Nhóm đã sử dụng phần mềm xâm nhập có tên là LOWBALL để lợi dụng Dropbox, vốn là một dịch vụ lưu trữ đám mây hợp pháp cho các mục đích ra lệnh và điều khiển. Khi các nhà nghiên cứu của FireEye cảnh báo cho Dropbox về các hoạt động của nhóm tấn công, Dropbox đã nhanh chóng phong tỏa mã độc do LOWBALL sử dụng. Nhờ vậy, Dropbox đã ngăn chặn khả năng ra lệnh và điều khiển của mã độc trong tất cả các phiên bản phần mềm xâm nhập bị theo dõi.

>>> Xem thêm hosting tại đây!

Ông Bryce Boland, Giám đốc công nghệ khu vực Châu Á – Thái Bình Dương của FireEye phát biểu: “Các nhà báo ở châu Á thường là nạn nhân của các vụ tấn công mạng có chủ đích. Họ thu thập thông tin từ nhiều nguồn khác nhau, điều này dễ khiến họ trở thành mục tiêu. Thông tin mà các nhà báo có và sự nhận dạng của các nguồn thông tin có thể là những tin tức tình báo giá trị. Nếu không có đầy đủ biện pháp an ninh công nghệ thì các nhà báo dễ dàng trở thành nạn nhân.”

FireEye đã theo dõi hoạt động của admin@338 từ năm 2013. Nhóm này đã nhắm mục tiêu rộng vào các tổ chức hoạt động trong các ngành tài chính, kinh tế và chính sách thương mại. FireEye lần đầu tiên đã theo dõi nhóm nhắm mục tiêu vào các cơ quan truyền thông vào tháng 4/2015.

Các hoạt động trước đây của nhóm này đối với các tổ chức tài chính và chính sách tập trung rộng rãi vào việc gửi các “spear phising email” chứa các tập tin có đính kèm mã độc được viết bằng tiếng Anh nhằm gửi cho các độc giả phương Tây. Tuy nhiên, chiến dịch này đã thiết kế rõ ràng với mục đích nhắm vào những ai đọc được chữ tiếng Trung truyền thống sử dụng phổ biến ở Hong Kong.

Vào tháng 4, FireEye công bố báo cáo về APT30, một nhóm tin tặc liên quan đến người Trung Quốc đã phát động chiến dịch tình báo bằng mạng ảo kéo dài cả thập kỷ ở Đông Nam Á và Ấn Độ. Đồng thời, APT30 cũng nhắm vào các nhà báo song FireEye không quan sát thấy bất kỳ liên kết trực tiếp nào giữa nhóm này và admin@338.

Mới đây, ông Nguyễn Minh Đức, Chuyên gia bảo mật của Tập đoàn FPT đã cảnh báo, để giảm thiểu khả năng mất an toàn thông tin (ATTT) tại các tổ chức, doanh nghiệp, giải pháp ngăn chặn mã độc tương tác với môi trường mạng sẽ hiệu quả hơn so với việc cài đặt phần mềm trên các thiết bị riêng lẻ.

Ông Nguyễn Minh Đức đánh giá, một trong những khâu yếu nhất trong hệ thống ATTT tại các tổ chức và doanh nghiệp Việt Nam hiện nay đến từ thiết bị cá nhân. Với xu thế sử dụng thiết bị cá nhân tại công sở (BYOD – Bring Your Own Device) thì việc kiếm soát mức độ an toàn đối với thiết bị của nhân viên khi kết nối vào mạng của các doanh nghiệp là rất khó khăn. Chính vì vậy, giải pháp khả thi hơn là sớm xác định những thiết bị nào bị nhiễm mã độc. Sau đó, tiền hành cách lý chúng khỏi mạng Internet cũng như mạng nội bộ của doanh nghiệp hay tổ chức.

Theo ông Nguyễn Minh Đức, giải pháp ngăn cách mã độc với môi trường mạng sử dụng một công nghệ có tên Malware Graph (tạm dịch là Biểu đồ mã độc – PV). Về bản chất, đây là một cơ sở dữ liệu nhưng ở dưới dạng đồ thị. Trong đó, đồ thị này biểu hiện mối quan hệ giữa mã độc với các ten mien độc hại cũng như máy chủ điều khiển chúng, tạo thành một “bức tranh khổng lồ” về thế giới tội phạm mạng. Khi nhìn vào đồ thị này, các chuyên gia ATTT sẽ biết được thiết bị nào đã bị nhiễm mã độc, mã độc kết nối đến máy chủ nào, đến từ tên miền nào. Khi một máy tính trong hệ thống của doanh nghiệp kết nối với vùng nguy hiểm mà các chuyên gia đã xác định sẵn trên bản đồ đó thì có thể xác định đó là thiết bị có khả năng gây nguy hiểm, cần cách ly và xử lý.